Inhaltsverzeichnis

Vorwort zu Schutzkonzept Kritische Infrastrukturen

Not- und Krisenfälle können private wie öffentliche Unternehmen und Organisationen gleichermaßen treffen. Eine sorgfältige Vorbereitung auf den Worst Case sollte daher im Interesse aller liegen. Allein schon, um das Risiko von wirtschaftlichem Schaden, rechtlichen Konsequenzen, Imageverlust oder die Gefährdung von Menschenleben und der Umwelt zu minimieren. Ohne effektives Risiko- und Krisenmanagement können insbesondere Kritische Infrastrukturen (KRITIS), die für die Funktionsfähigkeit moderner Gesellschaften von hoher Bedeutung sind, extreme Schäden mit weitreichenden Folgen erleiden. Deshalb konzentrieren wir uns in diesem Artikel auf den Schutz Kritischer Infrastrukturen mithilfe von Schutzkonzepten für die KRITIS-Betreiber.

Warum der Schutz Kritischer Infrastrukturen lebensnotwendig ist

Allein die Schlagzeilen der letzten Monate genügen, um den besonderen Schutzbedarf von Kritischen Infrastrukturen zu veranschaulichen. So sorgte Anfang Januar 2020 eine kritische Sicherheitslücke in der von zahlreichen Unternehmen und Behörden genutzten Software des Netzwerk-Spezialisten Citrix für Gefährdungspotenzial. Im Februar bescherte uns Orkantief Sabine u.a. Überschwemmungen, Bahn-, Flug- sowie Stromausfälle. Und seit März dieses Jahres bringt die weltweite Pandemie, verursacht durch das Coronavirus SARS-CoV-2 Staat und Wirtschaft auf der ganzen Welt an die Grenzen ihrer Belastbarkeit.

Was zeigen diese Gefahren-Beispiele? Ausfälle oder gar Beeinträchtigungen Kritischer Infrastrukturen können zu langfristigen Versorgungsengpässen, Gefährdung der öffentlichen Sicherheit oder weiteren dramatischen Folgen führen. Die gegenseitige Abhängigkeit der einzelnen Sektoren erhöht ihre Verwundbarkeit. Kritische Infrastrukturen sind also lebenswichtig für das staatliche Gemeinwesen und müssen deshalb mit geeigneten Schutzkonzepten, Prozessen und Technologien geschützt werden.

Wer trägt die Verantwortung?

Verantwortlich für den störungsfreien Betrieb Kritischer Infrastrukturen sind ihre Betreiber. Die Privatwirtschaft ist also zusammen mit dem Staat dazu verpflichtet, für den Schutz Kritischer Infrastrukturen zu sorgen. Daher existieren sowohl allgemeine als auch spezielle Betreiberpflichten, wie z.B. die Gefahrgutverordnung (GGVSEB), das IT-Sicherheitsgesetz (ITSiG) oder die Störfallverordnung.

Darüber hinaus gibt es eine Reihe von Rahmenbedingungen, die den KRITIS-Sektoren als Orientierungshilfe für die Entwicklung eines eigenen Risiko- und Krisenmanagements dienen:

- Strategiepapier des BBK zum Bevölkerungsschutz

- Gesetz über den Zivilschutz und die Katastrophenhilfe des Bundes (ZSKG)

- Nationale Strategie zum Schutz Kritischer Infrastrukturen (KRITIS-Strategie) in Deutschland

- Cyber-Sicherheitsstrategie für Deutschland

Die Fülle an Informationen mag den einen oder anderen KRITIS-Betreiber zunächst erschlagen. Für mehr Klarheit sorgen daher konkrete Konzepte zur Förderung des Schutzes von Kritischen Infrastrukturen.

Wie Schutzkonzepte zur Sicherheit Kritischer Infrastrukturen beitragen

Ziel bei der Entwicklung von Schutzkonzepten ist es, die Verwundbarkeit kritischer Infrastrukturen gegenüber natürlichen Ereignissen und Unfällen sowie terroristischen Anschlägen und kriminellen Handlungen zu reduzieren. Dafür stellen wir nachfolgend drei Modelle vor, die Unternehmen und Behörden das Handwerkszeug zur Erstellung eigener Schutzkonzepte liefern.

Basisschutzkonzept für den Schutz Kritischer Infrastrukturen

Zusammen mit Sicherheits-Experten aus der Wirtschaft, dem Bundesamt für Bevölkerungsschutz und Katastrophenhilfe und dem Bundeskriminalamt hat das Bundesministerium des Innern (BMI) ein Basisschutzkonzept erarbeitet.

Dieses Schutzkonzept für Kritische Infrastrukturen untersucht mögliche Gefährdungen und empfiehlt Schutzvorkehrungen zu baulichen, organisatorischen, personellen und technischen Aspekten in 8 Schritten:

- Gefährdungsniveau erkennen

Welche natürlichen oder durch technisches und menschliches Versagen/Fehlverhalten verursachte Risiken gibt es für welche Bereiche? - Schutzniveau festlegen

Wie hoch ist das Schutzniveau? - Schadens- und Bedrohungsszenarien entwickeln

Welche für die einzelnen KRITIS speziellen Schäden können entstehen? - Schwachstellen analysieren

Welche sicherheitsrelevanten Schwachpunkte lassen sich identifizieren? - Schutzziele, Schutz- und Gegenmaßnahmen definieren

Welche Kernschutzziele gibt es z.B. für die Sicherung von Anlagen und Objekten? - Handlungsbedarf ausformulieren

Welche Maßnahmen müssen auf staatlicher bzw. privater Ebene ergriffen werden? - Handlungsbedarf umsetzen

Wie werden die formulierten Maßnahmen umgesetzt? - Überprüfung des Prozesses

Regelmäßige Kontrolle im Rahmen des Qualitätsmanagements

Grundlagenkonzept zum Risiko- und Krisenmanagement für Betreiber

Aus dem Basisschutzkonzept entstand schließlich der Leitfaden „Schutz Kritischer Infrastrukturen – Risiko- und Krisenmanagement“, der die grundlegende Struktur für erfolgreiches Risiko- und Krisenmanagement in 5 Phasen liefert:

- Phase: Vorplanung

Wer ist zuständig für Umsetzung und Ressourcen? Welche rechtlichen Verpflichtungen und Schutzziele gibt es? - Phase: Risikoanalyse

Welche Gefahren können mit welcher Wahrscheinlichkeit an den Standorten der Einrichtung auftreten? Welche Schwachstellen sind anfällig für potenzielle Gefahren? - Phase: Vorbeugende Maßnahmen

Welche Maßnahmen zur Risikominderung, Risikovermeidung und Risikoüberwälzung gibt es und mit welchen Restrisiken muss gerechnet werden? - Phase: Krisenmanagement

Hierzu gehören Maßnahmen vor der Krise (z.B. Erstellung eines Krisenplans), während der Krise (z.B. Beurteilung der Lage) sowie nach der Krise (z.B. Überarbeitung des Krisenplans). - Phase: Evaluierung

Idealerweise erfolgt eine Bewertung aller Phasen des Risiko- und Krisenmanagements jährlich. Außerdem nach Umsetzung von Maßnahmen, bestimmten Krisenereignissen, Veränderungen der KRITIS und bei Änderung der Gefahrenlage.

Business Continuity Management – allgemeine unternehmerische Prinzipien

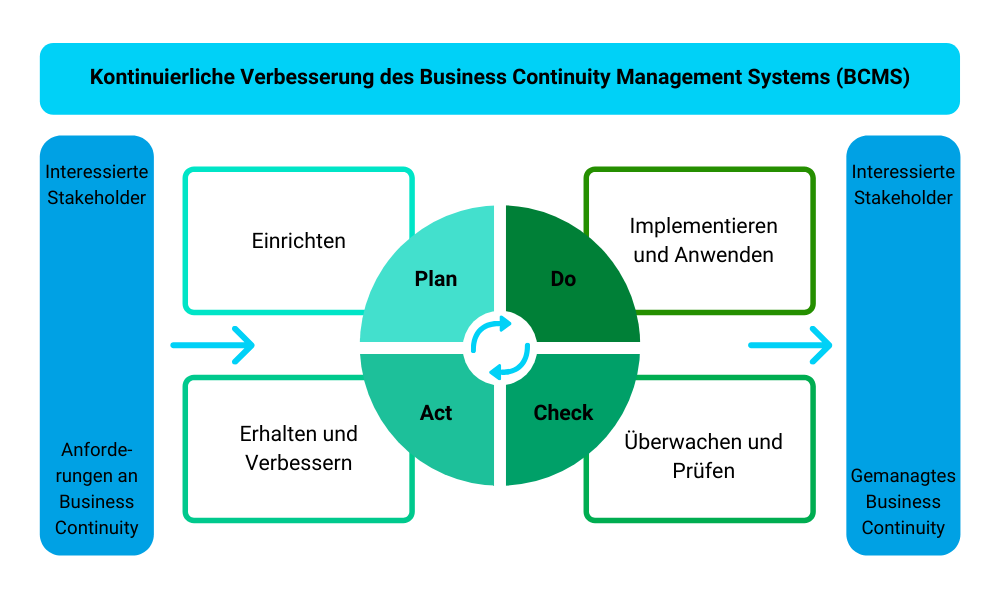

Beim Business Continuity Management (BCM) zu Deutsch Betriebliches Kontinuitätsmanagement (BKM) geht es um die strategische und taktische Fähigkeit eines Unternehmens, sich auf Zwischenfälle und Betriebsstörungen vorzubereiten und darauf zu reagieren, damit der Betrieb auf einem akzeptablen Niveau aufrechterhalten werden kann. Einer der bekanntesten BCM-Prozesse ist der nach ISO 22301:

Im Krisenfall gilt es also, den Geschäftsbetrieb weitgehend aufrechtzuerhalten, zumindest im Notfallbetrieb. Ziel ist die möglichst schnelle Wiederherstellung der vollständigen Funktionsfähigkeit. Damit das klappt, müssen im Vorfeld Konzepte zur Ausfallplanung sowie BCM-Maßnahmen festgelegt werden. Dazu gehören vor allem diese Punkte:

Redundante Systeme für besonders gefährdete Bereiche (z.B. Notstromversorgung, Datenleitungen) Ausreichende Menge an Betriebsstoffen auch für länger anhaltende Ereignisse (z.B. für Produktion) Berücksichtigung eines fehlertoleranten Ausbaus von Arbeitsmitteln, Anlagen und Prozessen (Auswirkungsbegrenzung) Ausreichende Personalkapazitäten für einen möglichen Personalausfall (z.B. bei Pandemien), vor allem in Schlüsselpositionen im Rahmen von Notfallkonzepten Regelmäßige Überprüfung von Ausfall- und Notfallplänen sowie Anpassung an neue Entwicklungen

Umsetzung Schutzkonzept Kritische Infrastrukturen mit GroupAlarm

So unterschiedlich die genannten Methoden in ihrer Ausprägung auch sind, alle drei lassen sich grundsätzlich auf die Kern-Phasen Vorbereitung, Implementierung und Evaluierung herunterbrechen. Doch wie findet ein fertiges Schutzkonzept schließlich in der Praxis Anwendung? Und wie stellen die Betreiber Kritischer Infrastrukturen sicher, dass diese Schutzkonzepte nicht als Papierleichen in irgendwelchen Schubladen landen?

Mithilfe der Software-as-a-Service-Lösung GroupAlarm haben Sie eine Technologie an der Hand, mit der Sie unter Berücksichtigung aller Phasen eines professionellen Notfall- und Krisenmanagements Ihr erarbeitetes Schutzkonzept effizient umsetzen und mühelos anwenden. Von welchen Vorteilen Sie sowohl vor, während als auch nach einem Vorfall profitieren, erfahren Sie jetzt.

Wie GroupAlarm Ihnen bei der Vorbereitung hilft

GroupAlarm bietet Ihnen eine Reihe von Features, mit denen Sie den Schutz Ihrer Kritischen Infrastruktur sicherstellen. Das beginnt damit, dass Sie Ihr gesamtes Schutzkonzept, welches festlegt, was bei welcher Gefahrenlage wie zu tun ist, in GroupAlarm abbilden können. Und zwar mithilfe von Szenarien, mit denen Sie exakt bestimmen, wen Sie z.B. bei einem Ausfall Ihrer IT in welcher Reihenfolge über welche Kommunikationswege mit welcher Nachricht erreichen müssen.

Mithilfe sogenannter Flows bilden Sie mit wenigen Handgriffen hauseigene Prozesse und Abläufe ab, die für Ihre Kritische Infrastruktur spezifisch sind. Gleichgültig, wie komplex oder verschachtelt Ihre Organisation ist. Ob Personal-, Liefer- oder Produktionsprozess, Sie haben hier völlige Freiheit im Aufbau und können neben der Erstellung komplett automatisierter Abläufe sogar von GroupAlarm völlig unabhängige Systeme anbinden.

Damit Sie sich bei einem Notfall auf das Wichtigste konzentrieren können, lassen sich ausführliche Handlungskataloge oder Checklisten für die compliancegerechte Abarbeitung Ihrer Prozesse erstellen.

Zur Bewertung und zum Testen der Maßnahmen Ihres Schutzkonzeptes, haben Sie die Möglichkeit, alles im Vorfeld durchzuspielen. Wie bei einem echten Vorfall. Sollte sich danach noch Änderungspotenzial ergeben, passen Sie Ihre Pläne entsprechend an.

Wie GroupAlarm Sie während eines Not- oder Krisenfall unterstützt

Die schnelle und situationsbedingte Mobilisierung von Mitarbeitern und Einsatzkräften ist für ein erfolgreiches Krisenmanagement von zentraler Bedeutung. Um Personalressourcen zu schonen, ist es oftmals erforderlich, nur spezielle Kräfte mit bestimmten Qualifikationen zu alarmieren. Dank der intelligenten Algorithmen in GroupAlarm sind Sie in der Lage, nach individuellem Bedarf die passenden Kräfte und Qualifikationen zu aktivieren. Benötigen Sie alle verfügbaren Kräfte, wechseln Sie in den entsprechenden Modus. Mit GroupAlarm sind Sie hier völlig flexibel.

Diese Flexibilität geht aber noch viel weiter. So können Sie einen Alarm z.B. auch per Fernauslösung initiieren, Dienstpläne berücksichtigen oder zur Maximierung Ihrer Erreichbarkeit in emissionsstarken und unterirdischen Bereichen oder außerhalb eines eigenen Funknetzes einen M2M-Pager nutzen.

Ein eigens entwickelter DSGVO-konformer Messenger innerhalb von GroupAlarm dient Ihnen als sicherer Kommunikationsweg für schnelle Absprachen innerhalb Ihres Teams oder mit einzelnen Personen. Für größere Konferenzen mit vielen Teilnehmern aus unterschiedlichen Abteilungen oder Organisationseinheiten setzen Sie einfach eine Telefonkonferenz auf. All das erfolgt selbstverständlich in einer technisch hochentwickelten Umgebung.

Bei Vorfällen mit besonders hoher Außenwirkung ist sensible Öffentlichkeitsarbeit gefragt. Transparenz und Informationsfluss sind hier entscheidend. Damit das gelingt, haben Sie in GroupAlarm die Möglichkeit, eine eigene Hotline zu schalten. So halten Sie alle betroffenen Stellen wie z.B. Bürgerverbände, Behörden oder Pressevertreter auf dem Laufenden.

Wie Sie auch nach einem Vorfall von GroupAlarm profitieren

Nach der Krise ist vor der Krise? Haben Sie einen Vorfall erst einmal überstanden, ist der Wunsch verständlich, so schnell wie möglich wieder zur Normalität zurückzukehren und alles hinter sich zu lassen. Gleichzeitig gilt es aber auch, verschiedene Forderungen seitens der Compliance oder Revision zu befriedigen. Deshalb müssen Handlungen auch im Nachhinein nachvollzogen werden.

Mit dem Einsatztagebuch bzw. Wachbuch haben Sie praktische Tools, die Ihnen bereits während eines Notfalls alle ereignis- bzw. organisationsbezogenen Informationen liefern. Und zwar vollautomatisch. Ob Hinweise, Kommentare, Maßnahmen oder Arbeitsunfälle, die automatische Speicherung verhilft Ihnen zu unveränderlicher und dadurch zu 100 % rechtskonformer Einsatzdokumentation.

Darüber hinaus ist es wichtig, die Ereignisse eines Vorfalls in der Retrospektive zu analysieren und zu bewerten. Was ist während des Vorfalls wann genau durch wen passiert und welche Konsequenzen hat das? Mithilfe von Protokollen bzw. Reports liefert GroupAlarm Ihnen zu jedem Ereignis eine komplette, revisionssichere Dokumentation ohne zusätzliche Handgriffe Ihrerseits. Die Schlüsse, die Sie aus der Dokumentation ziehen, legen den Grundstein für zukünftige Maßnahmen zur Optimierung.

Zusammenfassung

Kritische Infrastrukturen spielen eine tragende Rolle in unserer Gesellschaft. Sind sie doch gewissermaßen die „Lebensadern“ unserer modernen Lebensform mit zahlreichen Abhängigkeiten untereinander. Ihr Schutz ist daher für den Menschen und seiner Umwelt überlebenswichtig. Mithilfe von ausgereiften Schutzkonzepten innerhalb des Risiko- und Krisenmanagements kann die Verwundbarkeit Kritischer Infrastrukturen gegenüber natürlichen sowie durch Menschen verursachten Ereignissen aller Art gemindert werden. GroupAlarm bietet Betreibern Kritischer Infrastrukturen eine hoch entwickelte technische Plattform, alle strategischen wie taktischen Elemente solcher Schutzkonzepte abzubilden, mit ihnen effizient zu arbeiten und diese immer wieder zu optimieren. Damit Sie aus Notfällen und Krisenlagen fit und gestärkt herauskommen und diese Business-Resilienz zu jeder Zeit behalten.